Die Konfiguration und Aktivierung des SAP Security Audit Log ist immer dann sinnvoll, wenn Benutzer mit weitreichenden Berechtigungen überwacht werden müssen. Nationale und internationale rechtliche Vorgaben sowie interne Sicherheitsrichtlinien machen eine solche Überwachung häufig erforderlich. In dem folgenden Blog-Beitrag werde ich Ihnen Schritt für Schritt erläutern, wie sich das SAP Standardwerkzeug, das Security Audit Log konfigurieren und aktivieren lässt.

Der Einsatz des Security Audit Logs sollte Teil eines durchdachten Berechtigungskonzepts sein.

Wir erstellen individuelle SAP Berechtigungskonzepte für Ihr Unternehmen. Dabei verwenden wir eine standardisierte Vorgehensweise zur Einführung von neuen Berechtigungen, die wir bei vielen Kunden erfolgreich eingesetzt haben. Deshalb haben wir dafür auch ein passendes Angebot: SAP Berechtigungskonzepte entwickeln

Unsere Referenzen finden Sie hier.

Kontaktieren Sie mich: Telefon 0211.175403-22 oder per E-Mail info@rz10.de In einem unverbindlichen Gespräch kann ich mit Ihnen über Ihre Ausgangslage sprechen und Ihnen Möglichkeiten aufzeigen. Selbstverständlich können wir danach auch ein unverbindliches Angebot unterbreiten.

Fachbereichsleiter Tobias Harmes

Einrichtung der erforderlichen Profilparameter

Transaktion: RZ10

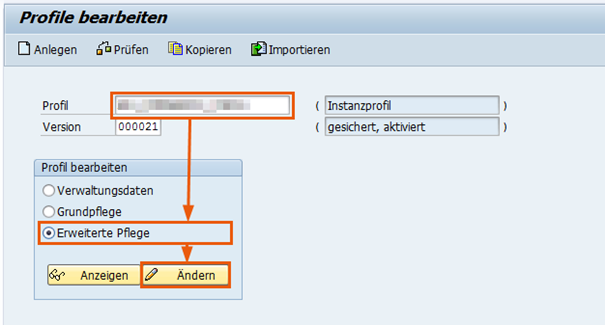

Schritt 1: Zunächst müssen verschiedene Profilparameter (siehe Tabelle 1) über die Transaktion RZ10 gepflegt werden. Wählen Sie dazu das Profil aus, in welchem Sie die Parameter für das Security Audit Log pflegen möchten. Selektieren Sie anschließend die Option „Erweiterte Pflege“ und klicken Sie dann auf die Schaltfläche „Ändern“.

Abbildung 1: Bearbeitung der Profilparameter in der Transaktion RZ10

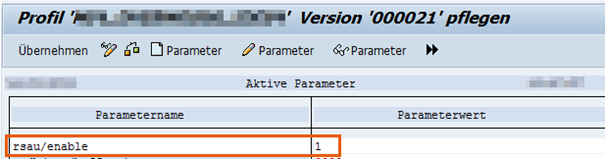

In der nachfolgenden Tabelle werden die für den Einsatz des SAP Security Audit Log empfohlenen Profilparameter vorgestellt. Selbstverständlich ist es zwingend erforderlich, dass der Parameter „rsau/enable“ auf den Wert 1 eingestellt ist. Nur damit wird das SAP Security Audit Log nach einem Neustart der SAP-Instanz aktiviert.

| Profilparameter | Beschreibung | Empfehlung |

| rsau/enable | Aktivierung des Security Audit Log. | Wert: „1“ |

| rsau/local/file | Ablageverzeichnis der Audit-Daten. | Gewünschtes Verzeichnis eintragen. |

| rsau/selection_slots | Anzahl der möglichen Filter im Security Audit Log. | Wert „10“ |

| rsau/user_selection | Definition der Art der Kernel-Funktion zur Benutzerauswahl.Ist dieser Parameter nicht gepflegt, können nur statische Filter verwendet werden.Der Wert „1“ ermöglicht die Verwendung dynamischer Filter. Sie können so z.B. einen Filter für „Benutzer_*“ definieren, welcher sowohl den Benutzer_A als auch den Benutzer_B überwacht. | Wert: „1“ |

| rsau/max_diskspace/local | Maximale Größe der Audit-Dateien.Sobald die Dateigröße der Audit-Datei die festgelegte maximale Dateigröße erreicht hat, wird die Protokollierung gestoppt. | Wert: „35M“ (35 Megabyte) Da die Audit-Dateien in ihrer Größe schnell anwachsen können, sollte der Wert nicht zu niedrig gewählt werden. |

Sollten sich die in der Tabelle genannten Parameter noch nicht in der Profilparameterliste befinden, dann fügen Sie diese über die „Parameter“-Schaltfläche (anlegen) in die Liste ein. Je nach Anforderung und Anzahl der zu überwachenden Benutzer ist möglicherweise eine Anpassung der genannten Empfehlungswerte erforderlich.

Abbildung 2: Anzeige der geänderten Profilparameter

Einrichtung der Filterkriterien

Transaktion: SM19

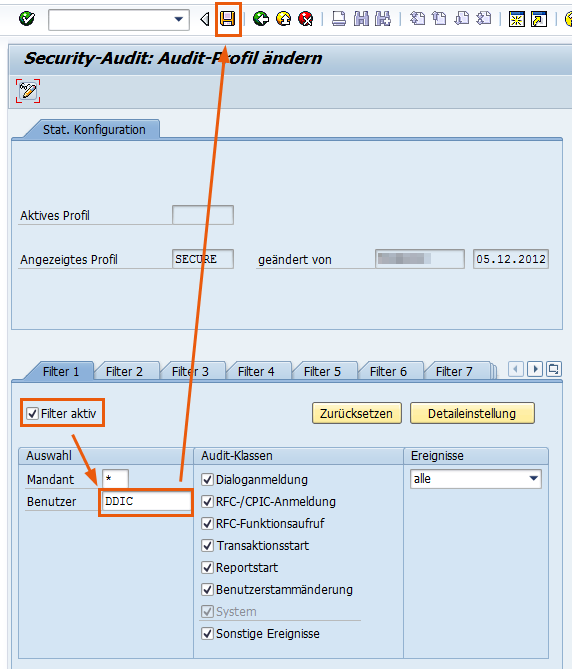

Schritt 2: Bevor das SAP Security Audit Log nun einsatzbereit ist, müssen Sie noch die gewünschten Filterkriterien einrichten und die entsprechenden Filter aktivieren. Sowohl bei den Audit-Klassen als auch bei den zu überwachenden Ereignissen haben Sie die freie Wahl, wie weit die Aktivitäten des Benutzers im SAP System überwacht werden sollen.

Abbildung 3: Einrichtung der Filterkriterien

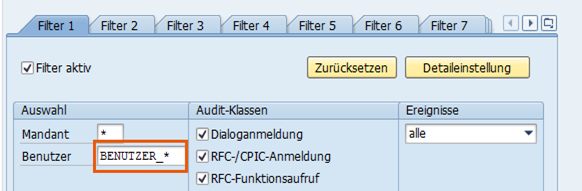

Sollten Sie den Profilparameter „rsau/user_selection“ auf den Wert „1“ gesetzt haben, dann haben Sie die Möglichkeit Wildcards („*“) in dem Benutzername-Textfeld zu verwenden. Wie in dem unten dargestellten Screenshot ist so möglich, über einen Filter mit dem Benutzernamen „BENUTZER_*“ sowohl den BENUTZER_A als auch den BENUTZER_B zu überwachen.

Abbildung 4: Einrichtung der Filterkriterien mit Wildcards

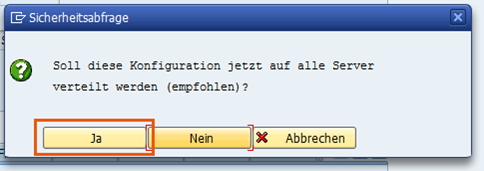

Nachdem Sie auf die Schaltfläche „Speichern“ geklickt haben, fragt das System Sie, ob die eingerichteten Filter-Konfigurationen auf alle Server verteilt werden sollen. Bestätigen Sie diese Meldung mit „Ja“, wenn auf allen Servern die gleiche Konfiguration verwendet werden soll.

Abbildung 5: Sicherheitsabfrage zur Verteilung der Filterkonfiguration

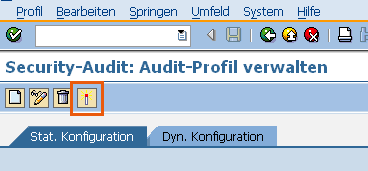

Zuletzt ist es ggf. noch erforderlich, über die im unten dargestellten Screenshot markierte Schaltfläche das SAP Security Audit Log zu aktivieren.

Abbildung 6: Aktivierung des SAP Security Audit Log

Auswertung der Log-Dateien

Transaktion: SM20

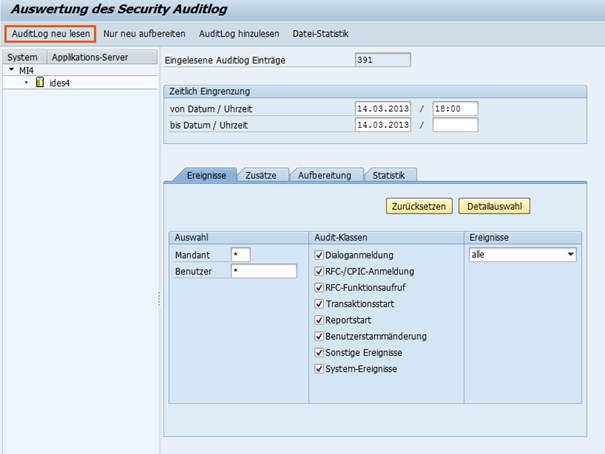

Schritt 3: Nachdem Sie nun die oben beschriebenen Schritte durchgeführt haben ist das SAP Security Audit Log einsatzbereit. Entsprechend den von Ihnen konfigurierten Filterkriterien werden die Benutzer wie gewünscht überwacht. Möchten Sie nun die Log-Daten auswerten, rufen Sie die Transaktion SM20 aus. Dort haben Sie die Möglichkeit eine zeitliche Eingrenzung der Auswertung vorzunehmen. Des Weiteren können die Ergebnisse nach verschiedenen weiteren Kriterien gefiltert werden. Wenn Sie die gewünschten Einstellungen für die Auswertung vorgenommen haben, können Sie das AuditLog über die Schaltfläche „AuditLog neu lesen“ auslesen.

Abbildung 7: Eingrenzung der Log-Daten in der SM20

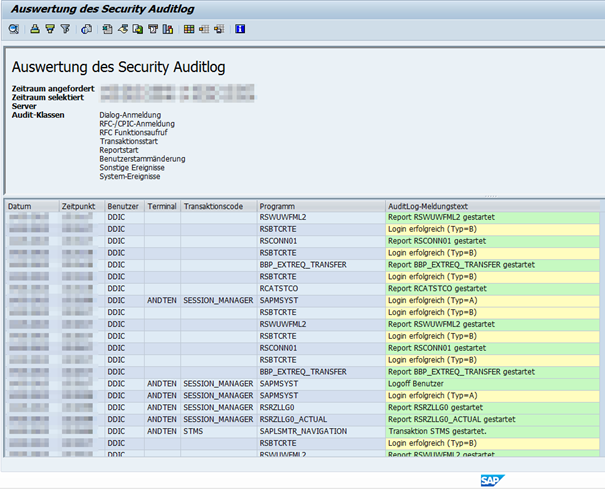

Anschließend werden Ihnen die Log-Daten detailliert dargestellt.

Abbildung 8: Ergebnis der Log-Auswertung

Bitte zögern Sie nicht Fragen und Feedback in den Kommentarbereich zu schreiben.

The post Aktivierung und Konfiguration des SAP Security Audit Log appeared first on rz10.de - die SAP Basis und Security Experten.